Seguridad

Hombre ecuatoriano condenado a medio lustro carcelario por abusar de menor de edad durante varios años

Economía

Desmantelan red de corrupción en BBVA Perú que generó pérdidas por más de 180 millones de soles

Seguridad

Ataque armado en lavadero de autos en Comas deja un fallecido venezolano

Seguridad

Citrix advierte sobre fallo grave en NetScaler que está siendo explotado: CVE-2025-6543 con puntuación CVSS de 9.2

-

Seguridadhace 7 días

Seguridadhace 7 díasInvasiones de viviendas vinculadas a inseguridad en Navojoa

-

Políticahace 7 días

Políticahace 7 díasClara Brugada impulsa pacto nacional para establecer la jornada laboral de 40 horas semanales

-

Seguridadhace 7 días

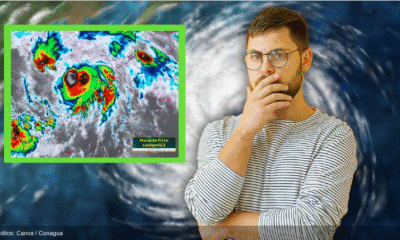

Seguridadhace 7 díasHuracán ‘Erick’ pierde intensidad y se convierte en depresión tropical; causó fuertes lluvias en Guerrero y Oaxaca

-

Internacionalhace 3 días

Internacionalhace 3 díasMeteorólogo anuncia inicio de fase crítica de huracanes y monitorea sistema en desarrollo

-

Deporteshace 6 días

Deporteshace 6 díasPlataforma Tubi obtiene derechos de transmisión de torneo veraniego donde participará Cruz Azul

-

Internacionalhace 3 días

Internacionalhace 3 díasEl heredero británico evalúa transferir responsabilidades ecuestres a familiar directa según reportes

-

Seguridadhace 7 días

Seguridadhace 7 díasTragedia en carretera a Saltillo: Joven fallece tras volcadura en García, Nuevo León

-

Deporteshace 3 días

Deporteshace 3 díasMéxico se medirá contra Arabia Saudita en la fase de cuartos de la Copa Oro